MATERI KKPI KELAS 3 XII

Mengoperasikan jaringan PC dengan sistem operasi

Pada pokok bahasan ini akan membahas tentang pemahaman jaringan

komputer, memeriksa koneksi ketersambungan personal komputer pada

jaringan komputer, menggunakan sumber daya bersama (Resource Sharing)

1. Pemahaman Jaringan (Networking) Komputer

Sejak ditemukannya teknik komunikasi data antara komputer, mulailah

berkembang penggunaan jaringan komputer di lembaga‐lembaga bisnis maupun

pendidikan dan riset serta lembaga‐lembaga lainnya.

Dalam sebuah jaringan komputer biasanya terhubung banyak komputer ke

sebuah atau beberapa server. Server adalah komputer yang difungsikan

sebagai “pelayan” pengiriman data dan atau penerimaan data serta

mengatur pengiriman dan penerimaan data diantara komputer‐komputer yang

tersambung. Fungsi pelayanan ini dimungkin oleh adanya penggunaan

perangkat lunak khusus untuk server. Perangkat lunak yang dulu dikenal

antara lain Xenix dari IBM, UNIX/LINUX, Novell dan Microsoft Windows dan

beberapa merk lainnya. Saat ini yang umum dipergunakan orang adalah

perangkat lunak Novell dan Windows NT dari jenis‐jenis keluaran terbaru

yang memiliki kompatibilitas dengan jaringan internet. Kompatibilitas

ini atau kecocokan ini dimungkinkan oleh karena perusahaan produsennya

telah mengembangkan produknya dengan menambahkan sistem TCP/IP. Apakah

Sistem TCP/IP tersebut

TCP/IP (Transfer Control Protocol/Internet Protocol) dipergunakan dalam jaringan internet sebagai sistem pengiriman meta data dan pengontrolannya.

Secara fisik, jaringan komputer merupakan komputer yang dihubungkan

dengan kabel data. Ada beragam jenis kabel data yang dibuat untuk

penggunaan tertentu seperti kabel RG 58 untuk didalam ruangan, dapat juga mempergunakan kabel UTP. Untuk hubungan jaringan komputer antar gedung dapat dipergunakan kabel RG8 atau yang dikenal sebagai kabel backbone. Apabila kita membangun jaringan komputer antar gedung sebaiknya memperhatikan keamanannya dari gangguan petir.

2. Memeriksa koneksi PC pada jaringan komputer

2.1. Untuk melihat IP Address sebuah PC dalam jaringan:

- klik Start > Run

Gambar 4.1. Menu Run 1

Gambar 4.1. Menu Run 1- ketik cmd (untuk Win XP) atau command (untuk Win 98)

- klik OK atau tekan Enter

- ketik pada C prompt: ipconfig

- tekan Enter

Gambar 4.2. MS‐DOS Prompt 1

Gambar 4.2. MS‐DOS Prompt 1

akan tampil…

Gambar 4.3. IP Address

Gambar 4.3. IP Address

2.2. Untuk men‐cek ketersambungan PC dalam jaringan

• klik Start > Run

Gambar4.4. Menu RUN 2

Gambar4.4. Menu RUN 2

• ketik cmd (untuk Win XP) atau command (untuk Win 98)

• klik OK atau tekan Enter, maka tampil

Gambar 4.5. MS‐DOS Prompt 2

Gambar 4.5. MS‐DOS Prompt 2

• ketik pada C prompt: ping 192.168.8.21, contoh : IP PC sendiri

Gambar 4.6. Perintah ping

Gambar 4.6. Perintah ping

• tekan enter, maka tampil…

Gambar 4.7. Replay from

Gambar 4.7. Replay from

• Jika ada pesan “Reply ….” berarti telah mengenal/ada koneksi pada IP diri sendiri dalam jaringan

• jika IP Address yang diketik adalah IP PC lain, contoh : ping

192.168.1.50

• tekan enter, perhatikan gambar di bawah ini :

Gambar 4.8. Request Time Out

Gambar 4.8. Request Time Out- jika muncul tampilan seperti di atas ini (tidak ada pesan “Reply ….”), berarti IP Address PC yang diketik tidak terkoneksi dengan PC kita

3. Menggunakan Sumber Daya Bersama (Resources Sharing)

3.1. Men‐setting shared folder

• klik kanan pada Start > pilih Explore

• klik kanan pada Folder yang akan di‐shared > pilih Sharing and Security…

Gambar 4.9. Sharing Network

Gambar 4.9. Sharing Network

• pada check box pilih: Share this folder on the network

• klik OK

Folder yang di‐shared akan ditampilkan dalam thumbnail icon seperti di bawah ini

Gambar 4.10. Sharing Folder

Gambar 4.10. Sharing Folder

3.2. Mengatur shared floppy disk drive

• Klik kanan pada Start > pilih Explore op

• Klik kanan pada drive yang akan di‐shared > pilih Sharing and Security…

Gambar 4.11. Awal Sharing CD Drive

Gambar 4.11. Awal Sharing CD Drive

• klik teks: If you understand the risk but still want to share…

Gambar 4.12. Sharing CD Drive

Gambar 4.12. Sharing CD Drive

• pada check box pilih: Share this folder on the network, klik OK

• folder yang di‐shared akan ditampilkan dalam thumbnail icon seperti di bawah ini

Gambar 4.13. Hasil Sharing CD Drive

Gambar 4.13. Hasil Sharing CD Drive

• Hal yang sama dapat dilakukan pada drive A (shared floppy disk drive) dan drive C (shared hard disk drive)

3.3. Men‐setting shared‐printer dari sisi Server

• klik Start > Control Panel > Dobel‐klik Printers & Faxes

Gambar 4.14. Awal Sharing Printer

Gambar 4.14. Awal Sharing Printer

• klik kanan pada Printer yang akan di‐share

• pilih Sharing…

Gambar 4.15.Sharing Printer

Gambar 4.15.Sharing Printer

• klik tombol : Share this printer

• klik OK atau tekan Enter

Gambar 4.16. Hasil Sharing Printer

Gambar 4.16. Hasil Sharing Printer

• Printer yang ter‐sharing ditandai dengan gambar telapak tangan

3.4. Mengatur shared‐printer dari sisi Client

• klik Start > Control Panel > klik dua kali Printers & Faxes

• klik Add a printer

• klik Next

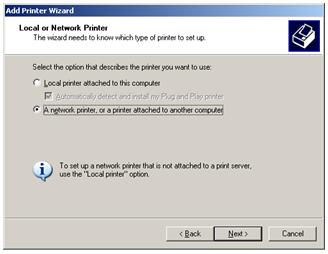

Gambar 4.17 Add Printer

Gambar 4.17 Add Printer

• pilih radio button: A Network printer, or a printer…

• klik Next

Gambar 4.18 Add Printer dari jaringan komputer

Gambar 4.18 Add Printer dari jaringan komputer

• klik radio button: Browse for a printer

• klik Next

Gambar 4.19 Browse Printer dari jaringan komputer

Gambar 4.19 Browse Printer dari jaringan komputer

• Gunakan scroll bar untuk memilih printer yang berada di dalam jaringan

• Klik Next

Gambar 4.20. Browse Printer dari jaringan komputer

Gambar 4.20. Browse Printer dari jaringan komputer

Perintah pencetakan dengan shared‐printer sama dengan stand‐alone printer biasa, hanya perlu mengarahkan pilihan printer yang di‐shared

3.5. Mengakses/mengambil file dari komputer lain

• Klik icon network neighborhood/Network place pada desktop

• Akan muncul tampilan sebagai berikut :

Contoh Komputer yang terhubung

Gambar 4.21. Komputer yang terkoneksi Gambar 4.22. Direktory/Folder yg tersharing

Gambar 4.21. Komputer yang terkoneksi Gambar 4.22. Direktory/Folder yg tersharing

• Pilih komputer yang akan dituju dengan cara di klik nama komputer yang ada di network explorer

4. Soal-soal

- Jelaskan langkah‐langkah perintah koneksi jaringan komputer anda sendiri

- Jelaskan cara memeriksa koneksi PC anda dengan PC lain dalam jaringan.

- Bagaimana langkah‐langkah pengaturan berbagi pakai printer bersama.

- Bagaimana langkah‐langkah pengaturan berbagi pakai File/Folder bersama.

- Bagaimana cara memutuskan hubungan jaringan

MATERI L kkpi

-----OS adalah seperangkat program yang ,mengelola sumber daya perangkat

keras komputer,dan menyediakan layanan untuk aplikasi perangkat lunak.

-----jaringan komputer adalah sebuah sistem yang terdiri atas komputer2

yang di desain untuk dapat berbagi sumber data komunikaasi.

Jaringan Komputer adalah sekelompok komputer otonom yang

saling berhubungan antara satu dengan lainnya menggunakan protokol

komunikasi melalui media komunikasi sehingga dapat saling berbagi

informasi, program-program, penggunaan bersama perangkat keras seperti

printer, harddisk, dan sebagainya. Selain itu jaringan komputer bisa

diartikan sebagai kumpulan sejumlah terminal komunikasi yang berada

diberbagai lokasi yang terdiri dari lebih satu komputer yang saling

berhubungan.

Berikut ini merupakan dasar – dasar pada jaringan komputer ( Fundamental of Networking ) :

1. Komunikasi Data

Komunikasi data adalah bagian dari telekomunikasi yang secara khusus berkenaan dengan transmisi atau pemindahan data dan informasi diantara komputer-komputer dan piranti-piranti yang lain dalam bentuk digital yang dikirimkan melalui media komunikasi data. Data berarti informasi yang disajikan oleh isyarat digital.

Komponen Komunikasi Data:

1. Penghantar/pengirim, adalah piranti yang mengirimkan data

2. Penerima, adalah piranti yang menerima data

3. Data, adalah informasi yang akan dipindahkan

4. Media pengiriman, adalah media atau saluran yang digunakan untuk mengirimkan data

5. Protokol, adalah aturan-aturan yang berfungsi untuk menyelaraskan hubungan

2. Jenis – Jenis Jaringan

Broadcast Links adalah mengirimkan data kesemua host dalam jaringan.

b. Point to Point Links

Point to Point Links adalah output sebuah stasiun computer dihubungkan ke input stasiun computer selanjutnya.

b. Metropolitan Area Network (MAN) , pada dasarnya merupakan versi LAN yang berukuran lebih besar dan biasanya menggunakan teknologi yang sama dengan LAN. MAN dapat mencakup kantor-kantor perusahaan yang letaknya berdekatan atau juga sebuah kota.

c. Wide Area Network (WAN) , jangkauannya mecakup daerah geografis yang luas, seringkali mencakup sebuah negara bahkan benua. WAN terdiri dari kumpulan mesin-mesin yang bertujuan untuk menjalankan program-program (aplikasi) pemakai.

d. Internet , pada dasarnya internet merupakan kumpulan jaringan yang terinterkoneksi. Hal ini terjadi karena orang yang terhubung ke jaringan sering berharap untuk bisa berkomunikasi dengan orang lain yang terhubung jaringan lainnya. Untuk melakukan hal ini diperlukan sebuah mesin yang disebut gateway guna melakukan hubungan dan melaksanakan terjemahan yang diperlukan, baik perangkat keras maupun perangkat lunaknya.

e. Jaringan Tanpa Kabel , merupakan solusi terhadap komunikasi yang tidak bisa dilakukan dengan jaringan yang menggunakan kabel.

a. Topologi Bus

Topologi bus merupakan topologi yang banyak digunakan pada masa penggunaan kabel sepaksi menjamur. Dengan menggunakan T-Connector (dengan terminator 50ohm pada ujung network).

Keuntungan:

• Hemat kabel

• Layout kabel sederhana

• Mudah dikembangkan

Kerugian:

• Deteksi dan isolasi kesalahan sangat kecil

• Kepadatan lalu lintas

• Bila salah satu client rusak, maka jaringan tidak bisa berfungsi.

• Diperlukan repeater untuk jarak jauh

b. Topologi Ring

Metode token-ring (sering disebut ring saja) adalah cara menghubungkan komputer sehingga berbentuk ring (lingkaran). Setiap simpul mempunyai tingkatan yang sama. Jaringan akan disebut sebagai loop, data dikirimkan kesetiap simpul dan setiap informasi yang diterima simpul diperiksa alamatnya apakah data itu untuknya atau bukan.

Keuntungan:

• Hemat Kabel

Kerugian:

• Peka kesalahan

• Pengembangan jaringan lebih kaku

c. Topologi Star

Kontrol terpusat, semua link harus melewati pusat yang menyalurkan data tersebut kesemua simpul atau client yang dipilihnya. Simpul pusat dinamakan stasiun primer atau server dan ainnya dinamakan stasiun sekunder atau client server. Setelah hubungan jaringan dimulai oleh server maka setiap client server sewaktu-waktu dapat menggunakan hubungan jaringan tersebut tanpa menunggu perintah dari server.

Keuntungan:

• Paling fleksibel

• Pemasangan stasiun sangat mudah dan tidak mengganggu bagian jaringan lain

• Kontrol terpusat

• Kemudahan deteksi dan isolasi kesalahan/kerusakan

• Kemudahaan pengelolaan jaringan

Kerugian:

• Boros kabel

• Perlu penanganan khusus

• Kontrol terpusat (HUB) jadi elemen kritis

Ethernet adalah protocol LAN yang dikembangkan oleh Xerox Corporation yang bekerjasama dengan DEC dan Intel pada tahun 1976. Ethernet menggunakan topologi bus atau star dan medukung transfer data sampai dengan 10 Mbps. Versi Ethernet yang lebih baru yang disebut 100Base-T (atau Fast Ethernet), mendukung transfer data sampai dengan 100 Mbps, dan versi terbarunya, Gigabit Ethernet, mendukung tranfer data sampai dengan 1 Gigabit per detik atau 1000 Mbps. Fast Ethernet : Fast Ethernet seperti Ethernet biasa, namun dengan kecepatan transfer data yang lebih cepat, sampai dengan 100 mbps. Ethernet ini juga disebut 100BaseT.

b. Token Ring

Token Ring adalah sebuah cara akses jaringan berbasis teknologi ring yang pada awalnya dikembangkan dan diusulkan oleh Olaf Soderblum pada tahun 1969. Perusahaan IBM selanjutnya membeli hak cipta dariToken Ring dan memakai akses Token Ring dalam produk IBM pada tahun 1984.

Elemen kunci dari desain Token Ring milik IBM ini adalah penggunaan konektor buatan IBM sendiri (proprietary), dengan menggunakan kabel twisted pair, dan memasang hub aktif yang berada di dalam sebuah jaringan komputer. Pada tahun 1985, Asosiasi IEEE di Amerika Serikat meratifikasi standar IEEE 802.5 untuk protokol (cara akses) Token Ring, sehingga protokol Token Ring ini menjadi standar internasional. Pada awalnya, IBM membuat Token Ring sebagai pengganti untuk teknologi Ethernet (IEEE 802.3) yang merupakan teknologi jaringan LAN paling populer. Meskipun Token Ring lebih superior dalam berbagai segi, Token Ring kurang begitu diminati mengingat beaya implementasinya lebih tinggi jika dibandingkan dengan Ethernet.

Server (back end) = penyedia layanan yang menyediakan akses ke sumber daya jaringan

Client (front end) = komputer yang meminta layanan dari server

Client/Server yaitu jaringan komunikasi data yang terdiri dari banyak client dan satu atau lebih server.

Keuntungan:

Sebuah workgroup, dimana setiap komputer dapat berfungsi sebagai client dan server sekaligus.

Keuntungan:

3. Perangkat Keras dan Lunak

a. NIC (Network Interface Card)

NIC (Network Interface Card) atau yang biasa disebut LAN card ini adalah sebuah kartu yang berfungsi sebagai jembatan dari komputer ke sebuah jaringan komputer. Komponen ini biasanya sudah terpasang secara onboard di beberapa komputer atau laptop.

b. Kabel Jaringan

Kabel dalam sebuah jaringan digunakan sebagai media penghubung. Meskipun sekarang sudah ada teknologi tanpa kabel (wireless) namun kabel masih sering digunakan karena mudah dalam pengoperasiannya. Ada beberapa macam tipe kabel yang biasa digunakan untuk membangun sebuah jaringan komputer seperti :

> Kabel Twisted Pair

Kabel Twisted Pair ini terdiri dari beberapa kabel yang saling melilit. Ada dua jenis kabel yang termasuk dalam tipe kabel ini yaitu Shielded Twisted Pair (STP) dengan lapisan alumunium foil dan Unshielded Twisted Pair (UTP). Kedua jenis kabel twisted pair ini pada dasarnya sama, bedanya hanya kabel UTP rentan terhadap medan magnet atau voltase yang tinggi sedangkan kabel STP tidak.

> Kabel Coaxial

Tampilan fisik kabel ini terdiri dari kawat tembaga sebagai inti yang dilapisi oleh isolator dalam lalu dikelilingi oleh konduktor luar kemudian dibungkus dengan bahan semacam PVC sebagai lapisan isolator paling luar. Untuk penggunaan kabel coaxial ini sudah jarang digunakan karena pada umumnya orang membangun jaringan komputer dengan kabel twisted pair.

>Kabel Fiber Optic

Kabel Fiber optic adalah sebuah kabel yang terbuat dari serat kaca dengan teknologi canggih dan mempunyai kecepatan transfer data yang lebih cepat daripada kabel biasa, biasanya fiber optic digunakan pada jaringan backbone (Tulang Punggung) karena dibutuhakan kecepatan yang lebih dalam dari jaringan ini, namun pada saat ini sudah banyak yang menggunakan fiber optic untuk jaringan biasa baik LAN, WAN maupun MAN karena dapat memberikan dampak yang lebih pada kecepatan dan bandwith karena fiber optic ini menggunakan bias cahaya untuk mentransfer data yang melewatinya dan sudah barang tentu kecepatan cahaya tidak diragukan lagi namun untuk membangun jaringan dengan fiber optic dibutuhkan biaya yang cukup mahal dikarenakan dibutuhkan alat khusus dalam pembangunannya.

>Konektor

Konektor digunakan sebagai sarana penghubung antara kabel dengan colokan NIC (Network Interface Card) yang ada pada komputer Anda. Jenis konektor ini disesuaikan dengan tipe kabel yang digunakan misalnya Konektor RJ-45 berpasangan dengan kabel UTP/STP, konektor BNC/T berpasangan dengan kabel coaxial dan konektor ST berpasangan dengan kabel fiber optic.

> Hub

Hub adalah komponen jaringan komputer yang memiliki colokan (port-port), jumlah portnya ini mulai dari 8,16, 24, sampai 32 port. Pada umunya hub digunakan untuk menyatukan kabel-kabel network dari tiap workstation, server atau perangkat lainnya. Dengan kata lain Hub sama halnya seperti sebuah jembatan yang dapat menghubungkan beberapa kota atau provinsi.

>Switch

Switch pada prinsipnya sama dengan hub bedanya switch lebih pintar daripada hub karena mampu menganalisa paket data yang dilewatkan padanya sebelum dikirim ke tujuan. Selain itu switch juga memiliki kecepatan transfer data dari server ke workstation atau sebaliknya.

>Repeater

Repeater adalah sebuah komponen yang berfungsi memperkuat sinyal. Sinyal yang diterima dari satu segmen kabel LAN ke segmen LAN berikutnya akan dipancarkan kembali dengan kekuatan sinyal asli pada segmen LAN pertama sehingga dengan adanya repeater ini, jarak antara dua jaringan komputer dapat diperluas.

>Router

Router memiliki kemampuan untuk menyaring atau menfilter data yang lalu lalang di jaringan berdasarkan aturan atau protocol tertentu. Sama seperti hub/switch, router juga dapat digunakan untuk menghubungkan beberapa jaringan seperti jaringan model LAN, MAN, bahkan WAN.

>Modem

Modem digunakan sebagai penghubung jaringan LAN dengan internet. Dalam melakukkan tugasnya, modem akan mengubah data digital kedalam data analog yang bisa dipahami oleh kita manusia ataupun sebaliknya.

Perangkat lunak jaringan komputer di dalam host disebut telecommunication monitor (TCM). Walau fungsi yang dilakukan perangkat lunak TCM berbeda dari suatu system ke system yang lain umumnya TCM memungkinkan host untuk :

Nama yang dipakai untuk perangkat lunak Jaringan komputer dalam front-end processor adalah network control program (NCP). Fungsinya yang penting adalah :

4. Konfigurasi Jaringan

Konfigurasi jaringan dimaksudkan untuk memberikan nama dan identitas yang unik dalam jaringan corporate anda. Anda perlu merencanakan suatu standard konfigurasi jaringan didalam organisasi global business anda untk memudahkan identifikasi dan management.

a. Konfigurasi jaringan IP adress dalam Jaringan

Dilakukan dengan menguji apakah kabel jaringan yang akan digunakan bagus atau tidak , dengan menggunakan lan tester. Jika lampu LED 1 sampai 8 berkedip, maka kabel jaringan siap untuk digunakan.

c. Pengujian Sistem

5. Arsitektur Jaringan

Merupakan perangkat lunak dari jaringan komunikasi data, terdiri dari layer, protokol dan interface. Jaringan diorganisasikan menjadi sejumlah level (layer) untuk mengurangi kerumitannya, setiap layer dibuat berdasarkan layer dibawahnya. Antar layer terdapat sebuah interface yang menentukan operasi dan layanan yang diberikan layer terbawah untuk layer diatasnya

Layer pada level yang sama di dua host yang berbeda dapat saling berkomunikasi dengan mengikuti sejumlah aturan dan ketetapan yang disebut sebagai protokol.

Dua model arsitektur jaringan:

a. OSI ( Open System Interconnection )

Model referensi OSI (Open System Interconnection) menggambarkan bagaimana informasi dari suatu software aplikasi di sebuah komputer berpindah melewati sebuah media jaringan ke suatu software aplikasi di komputer lain. Model referensi OSI secara konseptual terbagi ke dalam 7 lapisan dimana masing-masing lapisan memiliki fungsi jaringan yang spesifik, seperti yangdijelaskan oleh gambar dibawah ini (tanpa media fisik). Model ini diciptakan berdasarkan sebuah proposal yang dibuat oleh the International Standards Organization (ISO) sebagai langkah awal menuju standarisasi protokol internasional yang digunakan pada berbagai layer .

Model ini disebut ISO OSI (Open System Interconnection) Reference Model karena model ini ditujukan bagi pengkoneksian open system. Open System dapat diartikan sebagai suatu sistem yang terbuka untuk berkomunikasi dengan sistem-sistem lainnya. Untuk ringkas- nya, kita akan menyebut model tersebut sebagai model OSI saja.

Model OSI memiliki tujuh layer. Fungsi dari ketujuh layer tersebut adalah:

> Physical Layer

-Segmentation/desegmentation

-Error control, contoh: Transmission Control Protocol (TCP), User Datagram Protocol (UDP), Stream Control Transmission Protocol (SCTP)

> Session Layer

1. Sebuah layer harus dibuat bila diperlukan tingkat abstraksi yang

berbeda.

2. Setiap layer harus memiliki fungsi-fungsi tertentu.

3. Fungsi setiap layer harus dipilih dengan teliti sesuai dengan ketentuan

standar protocol internasional.

4. Batas-batas layer diusahakan agar meminimalkan aliran informasi yang

melewati interface.

5. Jumlah layer harus cukup banyak, sehingga fungsi-fungsi yang berbeda

tidak perlu disatukan dalam satu layer diluar keperluannya. Akan tetapi

jumlah layer juga harus diusahakan sesedikit mungkin sehingga arsitektur jaringan tidak menjadi sulit dipakai.

b. TCP/IP

TCP/IP adalah protokol yang digunakan di jaringan global karena memiliki sistem pengalamatan yang baik dan memiliki sistem pengecekan data. Saat ini terdapat dua versi TCP/IP yang berbeda dalam sistem penomoran, yaitu IPv4 (32 bit) dan IPv6 (128 bit), dan saat ini yang masih digunakan adalah IPv4. Untuk memepermudah penulisan, alamat IP biasanya ditulis dalam bentuk empat segmen bilangan desimal yang dipisahkan tanda titik dan setiap segmen mewakili delapan bit pada alamat IP. Setiap network adapter dapat memiliki lebih dari satu alamat IP namun sebuah alamat IP (IP address) tidak boleh dipakai oleh dua atau beberapa network adapter. Pengaturan alokasi alamat IP dilakukan oleh badan internasional bernama Internic. Saat ini lebih dari 85% alamat IP (IPv4) telah terpakai sehingga sebentar lagi sistem IPv4 akan digantikan oleh IPv6.

Protokol TCP/IP dikembangkan pada akhir dekade 1970-an hingga awal 1980-an sebagai sebuah protokol standar untuk menghubungkan komputer-komputer dan jaringan untuk membentuk sebuah jaringan yang luas (WAN). TCP/IP merupakan sebuah standar jaringan terbuka yang bersifat independen terhadap mekanisme transport jaringan fisik yang digunakan, sehingga dapat digunakan di mana saja. Protokol ini menggunakan skema pengalamatan yang sederhana yang disebut sebagai alamat IP (IP Address) yang mengizinkan hingga beberapa ratus juta komputer untuk dapat saling berhubungan satu sama lainnya di Internet. Protokol ini juga bersifat routable yang berarti protokol ini cocok untuk menghubungkan sistem-sistem berbeda(seperti Microsoft Windows dan keluarga UNIX) untuk membentuk jaringan yang heterogen. Protokol TCP/IP selalu berevolusi seiring dengan waktu, mengingat semakin banyaknya kebutuhan terhadap jaringan komputer dan Internet. Pengembangan ini dilakukan oleh beberapa badan, seperti halnya Internet Society (ISOC), Internet Architecture Board (IAB), dan Internet Engineering Task Force (IETF). Macammacam protokol yang berjalan di atas TCP/IP, skema pengalamatan, dan konsep TCP/IP didefinisikan dalam dokumen yang disebut sebagai Request for Comments (RFC) yang dikeluarkan oleh IETF.

Model TCP/IP terdiri dari 4 layer:

> Data Link Layer

6. Sistem Operasi Jaringan

Sistem operasi jaringan menyediakan fungsi khusus untuk menghubungkan sejumlah komputer dan perangkat lainnya ke sebuah jaringan, mengelola sumber daya jaringan, menyediakan layanan serta menyediakan keamanan jaringan bagi multiple users Sistem operasi oleh jaringan client/server yang umum digunakan adalah Windows NT Server family (Windows Server 2000 dan 2003), Novell NetWare, dan Unix/Linux. Windows 98, Windows 2000 professional, Windows XP professional, dan Windows NT Workstation tidak digunakan oleh server, tetapi dapat digunakan untuk menyediakan sumber daya untuk jaringan, seperti dapat mengakses file dan printer.

Contoh Sistem Operasi Jaringan:

a. UNIX

Unix Dibuat di Bell Laboratories awal tahun 1970an. Multiuser dan multitasking operating system, Tidak user friendly dan Dapat menangani pemrosesan yang besar sekaligus menyediakan layanan internet seperti web server, FTP server, terminal emulation (telnet), akses database, dan Network File System (NFS) yang mengijinkan client dengan sistem operasi yang berbeda untuk mengakses file yang di simpan di komputer yang menggunakan sistem operasi UNIX. Trademark dari UNIX sekarang dipegang oleh the Open Group.

b. LINUX

Sistem operasi jaringan Linux adalah Turunan dari Unix yang merupakan freeware dan powerfull operating system. Linux dapat digunakan sebagai sistem operasi server dan client dan memiliki implementasi lengkap dari arstitektur TCP/IP dalam bentuk TCP/IP networking software, yang mencakup driver untuk ethernet card dan kemampuan untuk menggunakan Serial Line Internet Protocol (SLIP) dan Point-to-Point Protocol (PPP) yang menyediakan akses ke jaringan melalui modem Sejumlah layanan yang disediakan oleh Linux yang berbasiskan TCP/IP suite contohnya Web server: Apache; Web proxy: Squid; File dan print sharing: Samba; Email: Sendmail; Domain Name Server menyediakan mapping antara nama dan IP address dan mendistribusikan informasi tentang jaringan (mail server) contoh BIND.

c. Novell Netware

Novell netware dahulu digunakan sebagai LAN-based network operating system. Dibuat oleh Novell, Inc. Sistem operasi ini banyak digunakan pada awal sampai pertengahan tahun1990-an Konsepnya adalah pembagian disk space dan printer. Novell NetWare Menggunakan dedicated server dimana komputer server memang khusus untuk melayani komputer client, Protokol jaringan menggunakan IPX/SPX dan NetWare adalah sebuah sistem operasi jaringan yang dikembangkan oleh Novell, Inc koperasi ini mulanya digunakan multitasking untuk menjalankan berbagai layanan pada sebuah komputer pribadi, dan protokol jaringan didasarkan pada pola dasar Sistem Network Xerox stack. NetWare telah digantikan oleh Open Enterprise Server (OES). Versi terbaru NetWare adalah v6.5 Dukungan Paket 8, yang identik dengan OES 2 SP1, NetWare Kernel. Pengembangan: – File sharing: layanan modul file, pencarian lokasi fisik dilakukan di server – Caching: meng-caching file yang sedang aktif – Netware Core Protocol (NCP) lebih efektif: tidak ada perlu ada acknowledgement untuk setiap permintaan atau data yang dikirimkan – Pelayanan selain file dan printer sharing seperti web, email, database, TCP/IP, IPX, dll

d. Windows NT

Windows NT dibuat oleh Microsoft sebagai kelanjutan dari OS/2 versi mereka. Versi dari keluarga Windows NT contohnya Windows NT 3.51, Windows 2000 (NT 5.0) yang terdiri dari Windows 2000 Professional (workstation version), Windows 2000 Server, Windows 2000 Advanced Server, Windows 2000 Datacenter Server. Lalu contoh lainnya adalah Windows Server 2003, Windows XP, Windows vista, Windows 7 dan masih banyak contoh lainnya.

Berikut ini merupakan dasar – dasar pada jaringan komputer ( Fundamental of Networking ) :

1. Komunikasi Data

Komunikasi data adalah bagian dari telekomunikasi yang secara khusus berkenaan dengan transmisi atau pemindahan data dan informasi diantara komputer-komputer dan piranti-piranti yang lain dalam bentuk digital yang dikirimkan melalui media komunikasi data. Data berarti informasi yang disajikan oleh isyarat digital.

Komponen Komunikasi Data:

1. Penghantar/pengirim, adalah piranti yang mengirimkan data

2. Penerima, adalah piranti yang menerima data

3. Data, adalah informasi yang akan dipindahkan

4. Media pengiriman, adalah media atau saluran yang digunakan untuk mengirimkan data

5. Protokol, adalah aturan-aturan yang berfungsi untuk menyelaraskan hubungan

2. Jenis – Jenis Jaringan

- Berdasarkan Koneksi:

Broadcast Links adalah mengirimkan data kesemua host dalam jaringan.

b. Point to Point Links

Point to Point Links adalah output sebuah stasiun computer dihubungkan ke input stasiun computer selanjutnya.

- Berdasarkan Skala:

b. Metropolitan Area Network (MAN) , pada dasarnya merupakan versi LAN yang berukuran lebih besar dan biasanya menggunakan teknologi yang sama dengan LAN. MAN dapat mencakup kantor-kantor perusahaan yang letaknya berdekatan atau juga sebuah kota.

c. Wide Area Network (WAN) , jangkauannya mecakup daerah geografis yang luas, seringkali mencakup sebuah negara bahkan benua. WAN terdiri dari kumpulan mesin-mesin yang bertujuan untuk menjalankan program-program (aplikasi) pemakai.

d. Internet , pada dasarnya internet merupakan kumpulan jaringan yang terinterkoneksi. Hal ini terjadi karena orang yang terhubung ke jaringan sering berharap untuk bisa berkomunikasi dengan orang lain yang terhubung jaringan lainnya. Untuk melakukan hal ini diperlukan sebuah mesin yang disebut gateway guna melakukan hubungan dan melaksanakan terjemahan yang diperlukan, baik perangkat keras maupun perangkat lunaknya.

e. Jaringan Tanpa Kabel , merupakan solusi terhadap komunikasi yang tidak bisa dilakukan dengan jaringan yang menggunakan kabel.

- Berdasarkan Topologi:

a. Topologi Bus

Topologi bus merupakan topologi yang banyak digunakan pada masa penggunaan kabel sepaksi menjamur. Dengan menggunakan T-Connector (dengan terminator 50ohm pada ujung network).

Keuntungan:

• Hemat kabel

• Layout kabel sederhana

• Mudah dikembangkan

Kerugian:

• Deteksi dan isolasi kesalahan sangat kecil

• Kepadatan lalu lintas

• Bila salah satu client rusak, maka jaringan tidak bisa berfungsi.

• Diperlukan repeater untuk jarak jauh

b. Topologi Ring

Metode token-ring (sering disebut ring saja) adalah cara menghubungkan komputer sehingga berbentuk ring (lingkaran). Setiap simpul mempunyai tingkatan yang sama. Jaringan akan disebut sebagai loop, data dikirimkan kesetiap simpul dan setiap informasi yang diterima simpul diperiksa alamatnya apakah data itu untuknya atau bukan.

Keuntungan:

• Hemat Kabel

Kerugian:

• Peka kesalahan

• Pengembangan jaringan lebih kaku

c. Topologi Star

Kontrol terpusat, semua link harus melewati pusat yang menyalurkan data tersebut kesemua simpul atau client yang dipilihnya. Simpul pusat dinamakan stasiun primer atau server dan ainnya dinamakan stasiun sekunder atau client server. Setelah hubungan jaringan dimulai oleh server maka setiap client server sewaktu-waktu dapat menggunakan hubungan jaringan tersebut tanpa menunggu perintah dari server.

Keuntungan:

• Paling fleksibel

• Pemasangan stasiun sangat mudah dan tidak mengganggu bagian jaringan lain

• Kontrol terpusat

• Kemudahan deteksi dan isolasi kesalahan/kerusakan

• Kemudahaan pengelolaan jaringan

Kerugian:

• Boros kabel

• Perlu penanganan khusus

• Kontrol terpusat (HUB) jadi elemen kritis

- Berdasarkan Protokol

Ethernet adalah protocol LAN yang dikembangkan oleh Xerox Corporation yang bekerjasama dengan DEC dan Intel pada tahun 1976. Ethernet menggunakan topologi bus atau star dan medukung transfer data sampai dengan 10 Mbps. Versi Ethernet yang lebih baru yang disebut 100Base-T (atau Fast Ethernet), mendukung transfer data sampai dengan 100 Mbps, dan versi terbarunya, Gigabit Ethernet, mendukung tranfer data sampai dengan 1 Gigabit per detik atau 1000 Mbps. Fast Ethernet : Fast Ethernet seperti Ethernet biasa, namun dengan kecepatan transfer data yang lebih cepat, sampai dengan 100 mbps. Ethernet ini juga disebut 100BaseT.

b. Token Ring

Token Ring adalah sebuah cara akses jaringan berbasis teknologi ring yang pada awalnya dikembangkan dan diusulkan oleh Olaf Soderblum pada tahun 1969. Perusahaan IBM selanjutnya membeli hak cipta dariToken Ring dan memakai akses Token Ring dalam produk IBM pada tahun 1984.

Elemen kunci dari desain Token Ring milik IBM ini adalah penggunaan konektor buatan IBM sendiri (proprietary), dengan menggunakan kabel twisted pair, dan memasang hub aktif yang berada di dalam sebuah jaringan komputer. Pada tahun 1985, Asosiasi IEEE di Amerika Serikat meratifikasi standar IEEE 802.5 untuk protokol (cara akses) Token Ring, sehingga protokol Token Ring ini menjadi standar internasional. Pada awalnya, IBM membuat Token Ring sebagai pengganti untuk teknologi Ethernet (IEEE 802.3) yang merupakan teknologi jaringan LAN paling populer. Meskipun Token Ring lebih superior dalam berbagai segi, Token Ring kurang begitu diminati mengingat beaya implementasinya lebih tinggi jika dibandingkan dengan Ethernet.

- Berdasarkan Arsitektur

Server (back end) = penyedia layanan yang menyediakan akses ke sumber daya jaringan

Client (front end) = komputer yang meminta layanan dari server

Client/Server yaitu jaringan komunikasi data yang terdiri dari banyak client dan satu atau lebih server.

Keuntungan:

- Penyimpanan data yang terpusat memberikan kemudahan untuk pengelolaan dan backup data

- Penggunaan spesifikasi server yang optimal mempercepat proses komunikasi di jaringan

- Kemudahan mengatur user dan sharing peralatan mahal

- Keamanan lebih terjamin

- Biaya pembelian hardware dan software server

- Dibutuhkan administrator jaringan

Sebuah workgroup, dimana setiap komputer dapat berfungsi sebagai client dan server sekaligus.

Keuntungan:

- Tidak ada biaya tambahan untuk pembelian hardware dan software server

- Tidak diperlukan administrator jaringan

- Sharing sumber daya membebani proses di komputer yang bersangkutan

- Keamanan tidak terjamin

- Menggabungkan keuntungan jaringan client/server dan peer-to-peer

- User dapat mengakses sumber daya yang di-share oleh jaringan peer-to-peer, dan secara bersamaan dapat menggunakan sumber daya yang disediakan oleh server

3. Perangkat Keras dan Lunak

- Perangkat Keras ( Hardware )

a. NIC (Network Interface Card)

NIC (Network Interface Card) atau yang biasa disebut LAN card ini adalah sebuah kartu yang berfungsi sebagai jembatan dari komputer ke sebuah jaringan komputer. Komponen ini biasanya sudah terpasang secara onboard di beberapa komputer atau laptop.

b. Kabel Jaringan

Kabel dalam sebuah jaringan digunakan sebagai media penghubung. Meskipun sekarang sudah ada teknologi tanpa kabel (wireless) namun kabel masih sering digunakan karena mudah dalam pengoperasiannya. Ada beberapa macam tipe kabel yang biasa digunakan untuk membangun sebuah jaringan komputer seperti :

> Kabel Twisted Pair

Kabel Twisted Pair ini terdiri dari beberapa kabel yang saling melilit. Ada dua jenis kabel yang termasuk dalam tipe kabel ini yaitu Shielded Twisted Pair (STP) dengan lapisan alumunium foil dan Unshielded Twisted Pair (UTP). Kedua jenis kabel twisted pair ini pada dasarnya sama, bedanya hanya kabel UTP rentan terhadap medan magnet atau voltase yang tinggi sedangkan kabel STP tidak.

> Kabel Coaxial

Tampilan fisik kabel ini terdiri dari kawat tembaga sebagai inti yang dilapisi oleh isolator dalam lalu dikelilingi oleh konduktor luar kemudian dibungkus dengan bahan semacam PVC sebagai lapisan isolator paling luar. Untuk penggunaan kabel coaxial ini sudah jarang digunakan karena pada umumnya orang membangun jaringan komputer dengan kabel twisted pair.

>Kabel Fiber Optic

Kabel Fiber optic adalah sebuah kabel yang terbuat dari serat kaca dengan teknologi canggih dan mempunyai kecepatan transfer data yang lebih cepat daripada kabel biasa, biasanya fiber optic digunakan pada jaringan backbone (Tulang Punggung) karena dibutuhakan kecepatan yang lebih dalam dari jaringan ini, namun pada saat ini sudah banyak yang menggunakan fiber optic untuk jaringan biasa baik LAN, WAN maupun MAN karena dapat memberikan dampak yang lebih pada kecepatan dan bandwith karena fiber optic ini menggunakan bias cahaya untuk mentransfer data yang melewatinya dan sudah barang tentu kecepatan cahaya tidak diragukan lagi namun untuk membangun jaringan dengan fiber optic dibutuhkan biaya yang cukup mahal dikarenakan dibutuhkan alat khusus dalam pembangunannya.

>Konektor

Konektor digunakan sebagai sarana penghubung antara kabel dengan colokan NIC (Network Interface Card) yang ada pada komputer Anda. Jenis konektor ini disesuaikan dengan tipe kabel yang digunakan misalnya Konektor RJ-45 berpasangan dengan kabel UTP/STP, konektor BNC/T berpasangan dengan kabel coaxial dan konektor ST berpasangan dengan kabel fiber optic.

> Hub

Hub adalah komponen jaringan komputer yang memiliki colokan (port-port), jumlah portnya ini mulai dari 8,16, 24, sampai 32 port. Pada umunya hub digunakan untuk menyatukan kabel-kabel network dari tiap workstation, server atau perangkat lainnya. Dengan kata lain Hub sama halnya seperti sebuah jembatan yang dapat menghubungkan beberapa kota atau provinsi.

>Switch

Switch pada prinsipnya sama dengan hub bedanya switch lebih pintar daripada hub karena mampu menganalisa paket data yang dilewatkan padanya sebelum dikirim ke tujuan. Selain itu switch juga memiliki kecepatan transfer data dari server ke workstation atau sebaliknya.

>Repeater

Repeater adalah sebuah komponen yang berfungsi memperkuat sinyal. Sinyal yang diterima dari satu segmen kabel LAN ke segmen LAN berikutnya akan dipancarkan kembali dengan kekuatan sinyal asli pada segmen LAN pertama sehingga dengan adanya repeater ini, jarak antara dua jaringan komputer dapat diperluas.

>Router

Router memiliki kemampuan untuk menyaring atau menfilter data yang lalu lalang di jaringan berdasarkan aturan atau protocol tertentu. Sama seperti hub/switch, router juga dapat digunakan untuk menghubungkan beberapa jaringan seperti jaringan model LAN, MAN, bahkan WAN.

>Modem

Modem digunakan sebagai penghubung jaringan LAN dengan internet. Dalam melakukkan tugasnya, modem akan mengubah data digital kedalam data analog yang bisa dipahami oleh kita manusia ataupun sebaliknya.

- Perangkat Lunak ( Software )

Perangkat lunak jaringan komputer di dalam host disebut telecommunication monitor (TCM). Walau fungsi yang dilakukan perangkat lunak TCM berbeda dari suatu system ke system yang lain umumnya TCM memungkinkan host untuk :

- Menempatkan pesan dalam suatu urutan tertentu berdasarkan prioritasnya.

- Melaksanakan fungsi keamanan dengan mempertahankan catatan (log) kegiatan dari setiap terminal dan memeriksa apakah suatu terminal berwenang untuk mengerjakan tugas yang diminta.

- Menghubungkan jaringan komputer dengan system manajemen database. Sebagian besar DBMS mainframe memiliki versi untuk para pemakai jaringan.

- Menangani gangguan-gangguan kecil dalam pemrosesan (seperti listrik padam) dengan menyimpan status dari penyimpanan primer secara periodik.

- Perangkat lunak TCM melengkapi bagian dari system operasi yang menangani transmisi data antara host dan front-end processor.

Nama yang dipakai untuk perangkat lunak Jaringan komputer dalam front-end processor adalah network control program (NCP). Fungsinya yang penting adalah :

- Menentukan jika terminal ingin menggunakan jaringan komputer. Salah satu pendekatan adalah dengan memeriksa terminal (poll the terminal). Berbagai teknik dapat digunakan, dan yang paling langsung adalah rol call polling, yang menanyai setiap terminal secara berurutan apakah terminal itu ingin menggunakan jaringan komunikasi data.

- Memelihara catatan kegiatan jaringan komputer dengan memberikan cap, tanggal dan waktu pada tiap pesan, beserta nomor seri yang unik.

- Mengubah kode-kode yang digunakan oleh suatu jenis peralatan (misalnya IBM) ke jenis lain (misalnya DEC)

- Melaksanakan fungsi editing pada data yang masuk dengan memeriksa kesalahan dan mengatur kembali formatnya.

- Menambah dan menghapus kode-kode routing. Kode-kode ditambahkan pada pesan keluar untuk mengarahkannya pada terminal yang tepat. Dan kode-kode dihapus dari pesan masuk sebelum ditransmisikan ke host.

- Memelihara file historis dari pesan-pesan yang dilaksanakan selama misalnya 20 menit terakhir di dalam penyimpanan sekunder. File ini dapat digunakan untuk pemulihan dari gangguan.

- Memelihara statistik dari penggunaan jaringan

4. Konfigurasi Jaringan

Konfigurasi jaringan dimaksudkan untuk memberikan nama dan identitas yang unik dalam jaringan corporate anda. Anda perlu merencanakan suatu standard konfigurasi jaringan didalam organisasi global business anda untk memudahkan identifikasi dan management.

a. Konfigurasi jaringan IP adress dalam Jaringan

- Mengklik Start/Control Panel/Network Connections/Local Area Connection.

- Maka akan tampil dialog Local Area Connection Properties, beri tanda cek pada Show icon in notification area when connected, lalu mengklik tombol Properties.

- Setelah dialog Protocol (TCP/IP) Properties tampil, memilih opsi Use the following IPaddress. Kemudian memasukkan IP address yang ingin digunakan beserta subnet mask-nya (IP static), klik OK.

Dilakukan dengan menguji apakah kabel jaringan yang akan digunakan bagus atau tidak , dengan menggunakan lan tester. Jika lampu LED 1 sampai 8 berkedip, maka kabel jaringan siap untuk digunakan.

c. Pengujian Sistem

- Menguji apakah komputer yang satu dengan komputer yang lain dapat saling berhubungan atau tidak. Pengujian ini dilakukan dengan CMD.EXE, dengan menuliskan PING dilanjutkan dengan alamat IP Address computer yang dituju. Langkah-langkahnya yaitu klik Start – Run – Ping 192.168.X.X, kemudian klik Ok.

- Jika komputer yang satu dengan komputer lainnya sudah connect maka akan muncul balasan dengan kata “Replay

5. Arsitektur Jaringan

Merupakan perangkat lunak dari jaringan komunikasi data, terdiri dari layer, protokol dan interface. Jaringan diorganisasikan menjadi sejumlah level (layer) untuk mengurangi kerumitannya, setiap layer dibuat berdasarkan layer dibawahnya. Antar layer terdapat sebuah interface yang menentukan operasi dan layanan yang diberikan layer terbawah untuk layer diatasnya

Layer pada level yang sama di dua host yang berbeda dapat saling berkomunikasi dengan mengikuti sejumlah aturan dan ketetapan yang disebut sebagai protokol.

Dua model arsitektur jaringan:

a. OSI ( Open System Interconnection )

Model referensi OSI (Open System Interconnection) menggambarkan bagaimana informasi dari suatu software aplikasi di sebuah komputer berpindah melewati sebuah media jaringan ke suatu software aplikasi di komputer lain. Model referensi OSI secara konseptual terbagi ke dalam 7 lapisan dimana masing-masing lapisan memiliki fungsi jaringan yang spesifik, seperti yangdijelaskan oleh gambar dibawah ini (tanpa media fisik). Model ini diciptakan berdasarkan sebuah proposal yang dibuat oleh the International Standards Organization (ISO) sebagai langkah awal menuju standarisasi protokol internasional yang digunakan pada berbagai layer .

Model ini disebut ISO OSI (Open System Interconnection) Reference Model karena model ini ditujukan bagi pengkoneksian open system. Open System dapat diartikan sebagai suatu sistem yang terbuka untuk berkomunikasi dengan sistem-sistem lainnya. Untuk ringkas- nya, kita akan menyebut model tersebut sebagai model OSI saja.

Model OSI memiliki tujuh layer. Fungsi dari ketujuh layer tersebut adalah:

> Physical Layer

- Menangani pengiriman bit-bit data melalui saluran komunikasi

- Memastikan jika entiti satu mengirimkan bit 1, maka entiti yang lain juga harus menerima bit 1

- Fungsi utama untuk menentukan

- berapa volt untuk bit 1 dan 0

- berapa nanoseconds bit dapat bertahan di saluran komunikasi

- kapan koneksi awal dibuat dan diputuskan ketika dua entiti selesai melakukan pertukaran data

- jumlah pin yang digunakan oleh network connector dan fungsi dari setiap pin

- Contoh: token ring, IEEE 802.11

- Perangkat yang beroperasi di layer ini adalah hub, repeater, network adapter/network interface card, dan host bus adapter (digunakan di storage area network)

- Menyediakan prosedur pengiriman data antar jaringan

- Mendeteksi dan mengkoreksi error yang mungkin terjadi di physical layer

- Memiliki address secara fisik yang sudah di-kode-kan secara langsung ke network card pada saat pembuatan card tersebut (disebut MAC Address)

- Contoh: Ethernet, HDLC, Aloha, IEEE 802 LAN, FDDI

- Perangkat yang beroperasi di layer ini adalah bridge dan layer-2 switch

- Menentukan prosedur pengiriman data sekuensial dengan berbagai macam ukuran, dari sumber ke tujuan, melalui satu atau beberapa jaringan, dengan tetap mempertahankan Quality of Service (QoS) yang diminta oleh transport layer

- Fungsi:

- Routing: menentukan jalur pengiriman dari sumber ke tujuan, bisa statik (menggunakan tabel statik yang cocok untuk jaringan yang jarang sekali berubah) atau dinamis (menentukan jalur baru untuk setiap data yang dikirimkan)

- Pengendalian kongesti (kemacetan pada proses pengiriman data)

- Mempertahankan QoS (delay, transit time, jitter, dll)

- Menyediakan interface untuk jaringan-jaringan yang berbeda agar dapat saling berkomunikasi

- Contoh: Internet Protocol (IP)

- Perangkat yang beroperasi di layer ini adalah router dan layer-3 switch

- Menerima data dari layer diatasnya, memecah data menjadi unit-unit yang lebih kecil ( Packet ), meneruskannya ke network layer dan memastikan semua packets tiba di ujung penerima tanpa ada error

- Layer ini harus melakukan proses diatas secara efisien dan memastikan layer diatas tidak terpengaruh terhadap perubahan teknologi hardware

- Fungsi:

-Segmentation/desegmentation

-Error control, contoh: Transmission Control Protocol (TCP), User Datagram Protocol (UDP), Stream Control Transmission Protocol (SCTP)

> Session Layer

- Mengijinkan user-user yang menggunakan mesin yang berbeda untuk membuat dialog (session) diantara mereka

- Fungsi:

- Pengendalian dialog: memantau giliran pengiriman

- Pengelolaan token: mencegah dua pihak untuk melakukan operasi yang sangat kritis dan penting secara bersamaan

- Sinkronisasi: menandai bagian data yang belum terkirim sesaat crash pengiriman terjadi, sehingga pengiriman bisa dilanjutkan tepat ke bagian tersebut

- Mengatur tentang syntax dan semantics dari data yang dikirimkan

- Manipulasi data seperti MIME encoding, kompresi, dan enkripsi dilakukan di layer ini

- Sangat dekat dengan user

- Menyediakan user interface ke jaringan melalui aplikasi

- Contoh protokol aplikasi yang banyak digunakan: hypertext transfer protocol (HTTP) yang digunakan di world wide web, file transfer protocol (FTP) untuk pengiriman file antar komputer, simple mail transfer protocol (SMTP) untuk email

1. Sebuah layer harus dibuat bila diperlukan tingkat abstraksi yang

berbeda.

2. Setiap layer harus memiliki fungsi-fungsi tertentu.

3. Fungsi setiap layer harus dipilih dengan teliti sesuai dengan ketentuan

standar protocol internasional.

4. Batas-batas layer diusahakan agar meminimalkan aliran informasi yang

melewati interface.

5. Jumlah layer harus cukup banyak, sehingga fungsi-fungsi yang berbeda

tidak perlu disatukan dalam satu layer diluar keperluannya. Akan tetapi

jumlah layer juga harus diusahakan sesedikit mungkin sehingga arsitektur jaringan tidak menjadi sulit dipakai.

b. TCP/IP

TCP/IP adalah protokol yang digunakan di jaringan global karena memiliki sistem pengalamatan yang baik dan memiliki sistem pengecekan data. Saat ini terdapat dua versi TCP/IP yang berbeda dalam sistem penomoran, yaitu IPv4 (32 bit) dan IPv6 (128 bit), dan saat ini yang masih digunakan adalah IPv4. Untuk memepermudah penulisan, alamat IP biasanya ditulis dalam bentuk empat segmen bilangan desimal yang dipisahkan tanda titik dan setiap segmen mewakili delapan bit pada alamat IP. Setiap network adapter dapat memiliki lebih dari satu alamat IP namun sebuah alamat IP (IP address) tidak boleh dipakai oleh dua atau beberapa network adapter. Pengaturan alokasi alamat IP dilakukan oleh badan internasional bernama Internic. Saat ini lebih dari 85% alamat IP (IPv4) telah terpakai sehingga sebentar lagi sistem IPv4 akan digantikan oleh IPv6.

Protokol TCP/IP dikembangkan pada akhir dekade 1970-an hingga awal 1980-an sebagai sebuah protokol standar untuk menghubungkan komputer-komputer dan jaringan untuk membentuk sebuah jaringan yang luas (WAN). TCP/IP merupakan sebuah standar jaringan terbuka yang bersifat independen terhadap mekanisme transport jaringan fisik yang digunakan, sehingga dapat digunakan di mana saja. Protokol ini menggunakan skema pengalamatan yang sederhana yang disebut sebagai alamat IP (IP Address) yang mengizinkan hingga beberapa ratus juta komputer untuk dapat saling berhubungan satu sama lainnya di Internet. Protokol ini juga bersifat routable yang berarti protokol ini cocok untuk menghubungkan sistem-sistem berbeda(seperti Microsoft Windows dan keluarga UNIX) untuk membentuk jaringan yang heterogen. Protokol TCP/IP selalu berevolusi seiring dengan waktu, mengingat semakin banyaknya kebutuhan terhadap jaringan komputer dan Internet. Pengembangan ini dilakukan oleh beberapa badan, seperti halnya Internet Society (ISOC), Internet Architecture Board (IAB), dan Internet Engineering Task Force (IETF). Macammacam protokol yang berjalan di atas TCP/IP, skema pengalamatan, dan konsep TCP/IP didefinisikan dalam dokumen yang disebut sebagai Request for Comments (RFC) yang dikeluarkan oleh IETF.

Model TCP/IP terdiri dari 4 layer:

> Data Link Layer

- Sebenarnya bukan bagian dari TCP/IP suite.

- Proses pengiriman dan penerimaan packet untuk layer ini dapat dilakukan oleh software device driver dari network card/adapter yang digunakan.

- Layer ini juga termasuk physical layer, yang terdiri dari komponen fisik seperti hub, repeater, kabel jaringan (UTP, fibre, coaxial), network cards, network connectors (RJ-45, BNC, dll) dan spesifikasi untuk sinyal (level voltase, frekuensi, dll)

- Awalnya network layer ditujukan untuk mengirimkan packet antar host di sebuah jaringan, contoh X.25

- Pengembangan ke Internetworking, dimana jalur pengiriman packet dari sumber ke tujuan melalui jaringan-jaringan lainnya (routing)

- Beberapa protokol bagian dari IP yaitu ICMP (menyediakan informasi dianostik untuk pengiriman packet IP), IGMP (mengelola data multicast), protokol routing seperti BGP, OSPF dan RIP

- Menyediakan layanan pengiriman pesan dari ujung ke ujung yang dapat dikategorikan sebagai:

- Connection-oriented: TCP (byte-oriented) dan SCTP(stream-oriented)

- Connectionless: UDP dan RTP (datagram)

- Layer ini mencakup presentation dan session layer dari model OSI, dimana layanan dari layer-layer tersebut disediakan melalui libraries

- Data user yang akan dikirimkan melalui jaringan diterima melalui application layer, baru kemudian diteruskan ke layer dibawahnya, yaitu transport layer.

- Setiap aplikasi yang menggunakan TCP atau UDP, membutuhkan port sebagai identitas aplikasi tersebut. Contoh: port untuk HTTP adalah 80, port untuk FTP adalah 21

- Port numbers (16 bit) digunakan oleh TCP atau UDP untuk membedakan setiap proses yang menggunakan layanan mereka

- Well known ports: 0 s/d 1023 dipesan oleh Internet Assigned Number Authority (IANA) → tidak bisa digunakan secara bebas

- Registered ports: 1024 s/d 49151 → tidak dikontrol oleh IANA tapi tidak bisa digunakan secara bebas karena sudah direserve oleh sistem komputer

- Dynamic atau private atau ephemeral (short-lived) ports: 49152 s/d 65535 → bisa digunakan user secara bebas

6. Sistem Operasi Jaringan

Sistem operasi jaringan menyediakan fungsi khusus untuk menghubungkan sejumlah komputer dan perangkat lainnya ke sebuah jaringan, mengelola sumber daya jaringan, menyediakan layanan serta menyediakan keamanan jaringan bagi multiple users Sistem operasi oleh jaringan client/server yang umum digunakan adalah Windows NT Server family (Windows Server 2000 dan 2003), Novell NetWare, dan Unix/Linux. Windows 98, Windows 2000 professional, Windows XP professional, dan Windows NT Workstation tidak digunakan oleh server, tetapi dapat digunakan untuk menyediakan sumber daya untuk jaringan, seperti dapat mengakses file dan printer.

Contoh Sistem Operasi Jaringan:

a. UNIX

Unix Dibuat di Bell Laboratories awal tahun 1970an. Multiuser dan multitasking operating system, Tidak user friendly dan Dapat menangani pemrosesan yang besar sekaligus menyediakan layanan internet seperti web server, FTP server, terminal emulation (telnet), akses database, dan Network File System (NFS) yang mengijinkan client dengan sistem operasi yang berbeda untuk mengakses file yang di simpan di komputer yang menggunakan sistem operasi UNIX. Trademark dari UNIX sekarang dipegang oleh the Open Group.

b. LINUX

Sistem operasi jaringan Linux adalah Turunan dari Unix yang merupakan freeware dan powerfull operating system. Linux dapat digunakan sebagai sistem operasi server dan client dan memiliki implementasi lengkap dari arstitektur TCP/IP dalam bentuk TCP/IP networking software, yang mencakup driver untuk ethernet card dan kemampuan untuk menggunakan Serial Line Internet Protocol (SLIP) dan Point-to-Point Protocol (PPP) yang menyediakan akses ke jaringan melalui modem Sejumlah layanan yang disediakan oleh Linux yang berbasiskan TCP/IP suite contohnya Web server: Apache; Web proxy: Squid; File dan print sharing: Samba; Email: Sendmail; Domain Name Server menyediakan mapping antara nama dan IP address dan mendistribusikan informasi tentang jaringan (mail server) contoh BIND.

c. Novell Netware

Novell netware dahulu digunakan sebagai LAN-based network operating system. Dibuat oleh Novell, Inc. Sistem operasi ini banyak digunakan pada awal sampai pertengahan tahun1990-an Konsepnya adalah pembagian disk space dan printer. Novell NetWare Menggunakan dedicated server dimana komputer server memang khusus untuk melayani komputer client, Protokol jaringan menggunakan IPX/SPX dan NetWare adalah sebuah sistem operasi jaringan yang dikembangkan oleh Novell, Inc koperasi ini mulanya digunakan multitasking untuk menjalankan berbagai layanan pada sebuah komputer pribadi, dan protokol jaringan didasarkan pada pola dasar Sistem Network Xerox stack. NetWare telah digantikan oleh Open Enterprise Server (OES). Versi terbaru NetWare adalah v6.5 Dukungan Paket 8, yang identik dengan OES 2 SP1, NetWare Kernel. Pengembangan: – File sharing: layanan modul file, pencarian lokasi fisik dilakukan di server – Caching: meng-caching file yang sedang aktif – Netware Core Protocol (NCP) lebih efektif: tidak ada perlu ada acknowledgement untuk setiap permintaan atau data yang dikirimkan – Pelayanan selain file dan printer sharing seperti web, email, database, TCP/IP, IPX, dll

d. Windows NT

Windows NT dibuat oleh Microsoft sebagai kelanjutan dari OS/2 versi mereka. Versi dari keluarga Windows NT contohnya Windows NT 3.51, Windows 2000 (NT 5.0) yang terdiri dari Windows 2000 Professional (workstation version), Windows 2000 Server, Windows 2000 Advanced Server, Windows 2000 Datacenter Server. Lalu contoh lainnya adalah Windows Server 2003, Windows XP, Windows vista, Windows 7 dan masih banyak contoh lainnya.

PENGANTAR INTERNET

Pengertian Internet

Beberapa definisi internet mulai dari yang paling sederhana sampai pada pengertian yang telatif lebih luas :

1. Menurut Wikipedia

Internet adalah suatu jaringan global yang menghubungkan jutaan computer

2. Menurut Berners Lee

Internet adalah suatu jaringan dari beberapa jaringan

3. Menurut Ned Snell

Internet adalah sebuah koridor bagi berbagai jenis sumber daya yang ada padanya, dan setiap sumber daya tersebut diakses melalui piranti yang berbeda-beda

4. Menurut Internet Sociaty (ISOC)

Internet adalah sebagai kemampuan menyampaikan informasi global yang cepat, mekanisme penyebaran informasi dan media kolaborasi dan interaksi antara individu dan computer mereka tanpa melihat lokasi secara geografis

5. Menurut Media Networking Council (MNC)

Internet adalah informasi global, yang secara logis dihubungkan dengan alamat yang unik secara global yang didasarkan pada Internet Protocal (IP) yang dapat mendukung komunikasi dengan menggunakan standar Transmisian Control Protocol/Internet Protocol (TCP/IP) atau IP lain yang kompatibel dan memudahkan public dan individu melakukan akses komunikasi tingkat tinggi serta berkaitan dengan infrastruktur.

6. Menurut Martin, dkk

Internet adalah suatu jaringan dari berbagai jaringan yang menggunakan protocol TCP/IP dengan pintu gerbang koneksi ke banyak jaringan yang tidak menggunakan protocol TCP/IP.

Dari definisi diatas, maka dapat disimpulkan bahwa :

Kegunaaan Internet

Kegunaan internet dapat dipergunakan diberbagai bidang (bisnis, akademis, pemerintahan, organiasi, dsb) antara lain :

1. Internet sebagai Media Komunikasi

Informasi yang didapatkan lebih mudah, cepat dan murah dengan jangkauan global, didukung dengan fakta :

- www

- Newsgroup

- FTP Gopher, dll

- Detik

- Satunet

- CNN

- Majalah, Brosur, dsb

2. Internet sebagai Media Promosi

Internet sebagai media promosi, antara lain :

Internet sebagai media komunikasi interaktif, diantaranya :

Internet sebagai alat penelitian, diantaranya :

Pertumbuhan Internet

Internet mempunyai pertumbuhan yang sangat baik dan sangat pesat saat ini, adalah sebagai berikut :

Internet sebagai sebuah jaringan komunikasi global memiliki beberapa fasilitas yang dapat dimanfaatkan untuk berbagai keperluan baik dalam bisnis maupun nonbisnis

Beberapa fasilitas yang tersedia dalam internet antara lain :

1. Electronic Mail (E-Mail)

Emal adalah salah satu bentuk atau cara pengiriman surat, informasi atau pesan (bisnis maupun nonbisnis) yang dilakukan secara elektronik tanpa kertas dan tanpa jasa pengiriman.

2. Mailing List (Milis)

Milis adalah kelompok diskusi yang dapat menyimpan daftar anggota yang tertarik pada topik-topik tertentu.

3. Newsgrroup

Newsgroup adalah sama dengan milis, perbedaanya bahwa dalam newsgroup diperlukan suatu program tertentu untuk membaca suatu informasi atau pesan yaitu Newsreader.

4. Telecommunication Networking (Telnet)

Telnet adalah salah satu fasilitas dalam web yang lama kelamaan semakin menghilang dari peredaran , seiiring dengan pengubahan atau peningkatan lokasi-lokasi internet menjadi web.

5. File Transfer Protocol (FTP)

FTP adalah salah satu sumber daya yang sering digunakan di jaringan internet dan sebagai alat dasar untuk menyalin file dari suatu komputer ke komputer lainnya di internet.

6. Internet Relay Chat (IRC)

IRC adalah ruang yang memungkinkan pengguna internet secara bersama-sama berpartisipasi dalam suatu diskusi tanpa dibatasi jumlahnya.

Ada 10 besar website yang menyediakan ruang chatting, yaitu :

Search engine adalah mesin pembantu bila ingin mencari berbagai macam jenis informasi yang dibutuhkan baik yang berhubungan dengan masalah bisnis dan nonbisnis.

Seacrh engine, misalnya : Yahoo !, MSN (Microsoft Network), AOL (Amerika Online), Alta Vista, Lycos, Lycosasia, Direchit, Excite, Google, Go To, Hothot, MetaCrawler, DogPile, 37.com, Savvy Search, Power Search, MetaBug, Cyber411, ByteSearch, AllSearch.

PENGENALAN PENELUSURAN WEB

(WEB BROWSER)

Web adalah salah satu cara mengakses informasi yang ada di Internet. Untuk dapat menjalankan internet dengan Web diperlukan software penjelajah internet yang disebut dengan Internet Browser atau sering disebut browser. Beberapa browser yang cukup dikenal di Indonesia adalah Nestcape Navigator dan Microsoft Internet Explorer serta Mozilla Firefox yang belakang ini makin banyak penggunannya. Masih ada beberapa browser yang relatif jarang kita temukan di Indonesia antara lain : Mozaic, American Online, Lynx, Archine, Emacs/W3, Cello, Hotjava, Opera, Webprowier dan Web TV

Cara menjelajah internet dengan web ini merupakan cara akses paling mudah dan tidak memerlukan keterampilan khusus. Kehadiran web untuk menjelajah internet memberikan kemudahan akses berbagai informasi baik yang berupa teks, grafis, gambar dan suara bagi penggunanya (user). Bahkan dapat menyimpan dan menyalin/mencopy baik itu teks, grafis, gambar dan suara ke dalam disket atau harddisk yang dimiliki.

Dalam kaitannya dengan web, paling tidak perlu memahami secara sekilas tentang hypertext dan protocol web. Hypertex merupakan suatu metode untuk membuat dokumen online yang memiliki ikatan ke bagian lain dari dokumen yang sama atau ke dokumen hypertext dan dokumen web.

Protocol web menyediakan sarana bagi perancang dokumen hypertext atau dokumen web untuk melatakkan secara mudah dan sederhana informasi yang relevan secara online dengan menambahkan pointer-pointer yang menunjuk ke sumber informasi yang berasal dari luar.

Hypertext dalam web mengidentifikasikan bagian aktif dalam suatu dokumen yang dapat dilihat dari perubahan pointer mouse dari teks biasa dengan teks yang memiliki link dengan dokumen lainnya.

Protocol web meliputi :

HTML mendefinisikan dan menjelaskan bagaimana server dan client berinteraksi dalam mengirim dan menerima dokumen web. Sedangkan URL mengindentifikasikan dan menunjukkan sumber daya jaringan. Penggunaan jaringan internet kini semakin meluas dan dipergunakan sebagai sarana pertukaran informasi akademis, bisnis, hiburan, dll termasuk penggunaan untuk system kendali jarak jauh.

Pada proyek “Web Based, I/O Control” akan diaplikasikan pengendalian input output melalui jaringan internet. Sebuah rangkaian simulasi input output pada computer server akan dikendalikan dengan sebuah PC yang terhubung ke jaringan internet. Pengendalian dapat dilakukan secara remote melalui jaringan internet menggunakan web browser seperti Internet Explorer dan Netscape.

Pada proyek berjudul “Web Based, I/O Control” disimulasikan pengendalian input output dengan mengakses paralel port pada komputer PC, pengendalian tersebut dilakukan melalui jaringan internet dengan aplikasi CGI (Common Gateway Interface) sebagai interface antara web client dengan web server.

MENJALANKAN DAN MENGENAL AREA KERJA

INTERNET EXPLORER

Menjalankan Internet Explorer

Internet Explorer adalah salah satu software web browser yang sangat terkenal dan banyak digunakan. Untuk menjalankan internet explorer tidak berbeda dengan software lain.

Adapun langkah-langkah mengaktifkan atau memanggil Internet Explorer adalah :

Klik Star, pilih program, pilih Internet Explorer.

Area Kerja Internet Explorer

Seperti kebanyakan program aplikasi Windows, area kerja Internet Explorer juga memiliki hamper semua komponen “window” yang sama hanya tentunya ada perbedaan menu dan toolbarnya, antara lain :

Memahami alamat internet dan hyperlink

Di dalam web biasanya akan terlihat teks yang berwarna berbeda, bergaris bawah atau berada dalam kotak (tombol). Inilah yang disebut hyperlink atau link. Jika bagian ini di klik, akan dibawa ke web lainnya. Kita akan mengetahui bahwa teks tersebut aktif (link) karena jika melewatkan pointer mouse diatasnya, pointer itu berubah menjadi pointing finger.

Memahami cookies dan pengelolaanya

Pengertian Cookies

Cookies adalah data file yang ditulis ke dalam harddisk oleh web server untuk mengindentifikasikan diri pada situs tersebut sehingga sewaktu kita kembali mengunjungi situs tersebut, situ situ sudah akan mengenali kita. Jadi, dapat dikatakan bahwa cookies adalah semacam ID card untuk disitus tersebut yang dikunjungi. Tiap-tiap web site pada umumnya mengeluarkan/membuat cookies itu masing-masing. Ada web yang menyapa tiap kali mengunjungi situs tersebut selayaknya teman lama, hal itu berkat cookies.

Jadi dapat disimpulkan cookies, yaitu :

Cookies dapat dibedakan menjadi dua jenis, yaitu session cookies dan persistent cookies. Session cookies akan hilang sewaktu kita menutup browser kita dan biasanya digunakan oleh shopping carts, di took belanja online untuk mengetrack item-item yang ingin kita beli. Persistent cookies diset oleh situs-situs portal, file-file ini tersimpan di harddisk kita.

Tujuan utama dari cookies adalah mengindentifikasi user dan mempersiapkan web page ke user.

Cookies merupakan file teks pada computer dan berisikan data apapun yang ingin disimpan oleh web site. Cookies sering digunakan untu melacak computer ketika mengunjungi web site dan menyimpan informasi seperti data otentikasi.

Mengatur cookies pada system operasi windows

Tab privacy pada internet option digunakan untu setting cookies. Disarankan untu memilih tombol advanced dan memilih Overide automatic cookies handling, kemudian memilih prompt. Cara ini akan memberitahukan bahwa web site menempatkan cookies pada computer usur. Web site dapat diperika keasliannya sehingga user dapat menerima atau menolak cookies serta tindakan yang akan dilakukan selanjutnya.

KONSEP KEAMANAN INFORMASI

Keamanan sebuah informasi merupakan suatu hal yang juga harus diperhatikan, karena jika sebuah informasi dapat diakses oleh orang yang tidak berhak atau tidak bertanggung jawab, maka keakuratan informasi tersebut akan diragukan, bahkan akan menjadi sebuah informasi yang diragukan kebenarannya.

Aspek keamanan informasi adalah aspek-aspek yang dilingkup dan melingkupi keamanan informasi dalam sebuah system informasi, yaitu :

Sistem kemanan informasi, memiliki empat tujuan yang sangat mendasar,

2. Keamanan dari Pencurian Data

Sarana komunikasi internet telah hadir di semua provinsi di Indonesia. Komuikasi elektronis jarak jauh dapat dijangkau dengan cara menghubungi penyedia jasa internet terdekat melalui saluran telepon lokal. Sebagai contoh komunikasi alternatif, internet menjanjikan kerja yang lebih cepat dan terintegrasi. Fungsi kerja komunikasi tradisional seperti surat pos, kurir, telepon dan fax dapat dilakukan dengan memanfaatkan sambungan internet karena internet hanyalah suatu media alternatif, di satu sisi tidak semua kebutuhan komunikasi dapat dilayani dengan internet, di sisi lain ada beberapa kebutuhan yang hanya bisa dilayani melalui internet.

a. Jaringan Komputer di Perkantoran

Pemakaian komputer dilakukan dengan memasukkan data misalnya melalui keyboard atau melalui scanner. Disamping data yang umumnya berisi informasi yang dibutuhkan dalam suatu pekerjaan, pemakaian komputer juga membutuhkan program yang berisi intrsuksi-instruksi komputasi/pengolahan data.

b. Jaringan Internet

Teknologi komunikasi dengan komputer juga mengikuti prinsip serupa karena di dalam komputer ada proses komputasi, channel penyaluran data komputer dapat diperbanyak. Ada banyak cara mengatur saluran-saluran komunikasi data komputer, salah satunya yang saat ini sangat populer adalah internet.

3. Kebutuhan Sarana Informasi

Ada dua macam komunikasi, yaitu langsung dan tidak langsung, dengan komunikasi langsung pesan yang dikeluarkan pengirim langsung dibaca oleh penerima, sedangkan dengan komunikasi tidak langsung, pembacaan pesan oleh penerimaan dapat dilakukan sewaktu-waktu setelah pesan tersebut terkirim.

4. Sumber Informasi

Untuk membantu kelacaran kerja dan untuk menunjang kelangsungan hidup, suatu organisasi atau perusahaan komersial perlu melakukan publikasi mengenai kegiatan-kegiatannya. Sumber informasi tersebut diperlukan, antara lain :

a. Media Masa

Publikasi kegiatan organisasi atau produk barang dan jasa perusahaan umumnya dilakukan dengan bantuan media masa baik cetak maupun elektronik.

b. Sumber Informasi di Internet

Pemasangan internet dapat dimanfaatkan untuk berbagai keperluan sekaligus, antara lain :

1. INTRANET DAN EKSTRANET

Bagi organisasi/perusahaan yang membutuhkan komunikasi yang bersifat lebih pribadi/rahasia dapat membangun suatu jaringan dengan teknologi yang sama tetapi terpisah dari internet. Saat ini dikembangkan konsep komunikasi baru dengan nama intranet dan ekstranet. Secara singkat, teknologi intranet memanfaatkan program-program internet utuk keperluan ekplorasi/publikasi data dan komunikasi yang terbatas pada kompleks perkantoran dan organisasi, sedangkan ekstranet menggabungkan jaringan-jaringan intranet kantor pusat dan cabang-cabang dengan memanfaatkan saluran data umum (intranet) tanpa memberi service apapun pada pengguna internet lainnya.

2. INTERNET FIREWALL

Bagi institusi yang system internalnya terhubung ke internet melalui salah satu computer/router dalam jaringan local perlu menerapkan konsep internet firewall untuk mencegah adanya akses yang tidak dikehendaki baik dari luar ke dalam system internal maupun akses oleh staf dalam institusi itu sendiri ke luar. Pencegahan ini ada yang bersifat teknis keamanan data atau bersifat social, seperti larangan akses situs pornografi. Dengan semakin transparannya algoritma kriptografi, saat ini masalah keamanan cenderung telah bergeser dari teknis ke manajeriam seperti penentuan siapa boleh akses apa.

Firewall bekerja dengan 2 cara, yaitu filter dan proxy. Firewall filter menyaring komunikasi agar terjadi seperlunya saja. Konsep seperlunya berlaku yang bersifat parsial (hanya aplikasi tertentu saja yang bisa lewat) maupun spasial (hanya computer beridentitas tertentu saja yang boleh berkomunikasi). Firewall proxy, menerapkan konsep pelayanan seluas-luasnya bagi semua pengguna computer di dalam system. Secara aplikasi pengguna proxy tidak akan merasa ada pembatasan akses internet. Secara teknis, system menyediakan komputer khusus yang melakukan segala transaksi komunikasi mewakili computer-komputer lain yang ada di dalam firewall. Dari dalam institusi, semua orang dapat menggunakan komputernya untuk akses internetm, dari luas institusi, internet hanya melihat satu computer saja yang sangat istimewa karena dapat menyelenggarakan banyak transaksi dalam waktu yang singkat.

Pada umumnya system kriptografi menyediakan tiga komputasi dasar, yaitu :

4. SECURE SOCKET LAYER (SSL)

Salah satu kegiatan sosial yang berkembang dengan memanfaatkan internet adalah transaksi dagang. Saat ini setiap orang dapat menggelar dagangannya dengan memajang informasi di internet dan melakukan transaksi jual beli dengan system pembayaran melalui kartu kredit. Permasalahannya adalah jalur data di internet dikuasai banyak orang karena melalui banyak lokasi transisi, penyadapan data nomor kartu kredit dan control autentikasi dapat dilakukan oleh banyak orang dari banyak tempat. Oleh karena itu, diperlukan suatu system untuk menyandikan data sehingga informasi rahasia, seperti nomor kartu kredit dan control autentikasinya tidak dapat dibaca oleh pihak selain user dan server. Netscape memunculkan konsep secure socket layer yang memberi jaminan bahwa komputer-komputer di antara client dan server tidak lagi bisa membaca isi paket data.

5. PRETTY GOOD PRIVACY (PGP)

Pada dasarnya tidak ada konsep keamanan pada rancangan system electronic mail. Identifikasi dan password untuk memisahkan email berdasarkan identitas pengirim/penerimannya. Pada umumnya email berjalan dalam bentuk teks biasa beranting dari satu computer ke computer lain sebelum sampai ke tujuan. Pada dasarnya setiap administrator jaringan bisa membaca email siapa saja yang melalui jalur kekuasaanya. Email bisa terasa lebih aman karena saat ini ribuan bahkan bisa jutaan pesan bergerak di internet setiap menitnya sehingga tidak akan ada wkatu bagi orang-orang iseng untuk memilah-milah dan membacanya.

PGP (pretty good privacy) adalah satu algoritma keamanan komunikasi data melalui internet untuk komunikasi harian semacam electronic mail. PGP merupakan gabungan antara system pembuatan digest, enkrip simetris dan asimetris. Pada dasarnya untuk kepentingan autentikasi dan penyandian, system simetris sudah sangat baik namun dalam praktik ekripsi/dekripsi asimetris diperlukan algoritma yang rumit dan membutuhkan kekuatan komputasi yang besar.

CARA MENGATASI PENCURIAN DATA

Internet memang memberi kita banyak kemudahan. Salah satunya dengan memanfaatkan web server. Pada web server kita dapat menyimpan daa dan dokumen yang bisa kita akses kapan pun dan dari mana pun dengan menggunakan akses internet. Menyimpan data di web server banyak dilakukan karena membantu mobilitas kerja.

Namun, kemudahan itu tidak sesederhana seperti apa yang kita lihat. Data yang tersimpan pada web server memiliki potensi besar untuk dibaca bahkan dicuri oleh orang lain. Bagaimana jika data tersebut merupakan dokumen penting dari perusahaan yang tidak boleh diketahui oleh orang lain ? Terlebih jika perusahaan competitor menyewa seorang hacker untuk mencuri data di web server perusahaan kita.

Di internet, pencurian data dapat dilakukan dengan cara yang cukup mudah, bahkan dapat dilakukan dengan menggunakan teknik dasar yang sederhana sekalipun. Percaya atau tidak, orang dapat melakukan pencurian data hanya dengan menggunakan search engine. Tulisan berikutnya tidak bermaksud untuk mengajarkan cara untuk melakukan pencurian data, tetapi lebih kepada update knowledge agar kita dapat melakukan pencegahan pencurian data milik kita yang tersimpan dalam web server.

Sebagai contoh, jika web server terinstall di dalam direktori/var/www dan data public ditempatkan di rektori/var/www/htdoc, secara default mereka yang melakukan serangan pada top level direktori pada web server dapat melihat file yang ditempatkan di/var/www/docs. Pada keadaan normal, web server tidak akan mengizinkan orang untuk melihat file yang ditempatkan directory /var atau direktori/var/www. Tapi dengan menggunakan kombinasi query, masih banyak web server yang mengizinkan mereka untuk berjalan-jalan di dalamnya.

KEAMANAN DARI PENCURIAN DATA

Hack bukan kejahatan jika ilmuitu dimanfaatkan untuk hal-hal kebaikan. Hacker yang merugikan itulah yang jahat. Dengan bermacam cara untuk merusak atau mendapatkan sesuatu dengan cara yang legal, beberapa contoh tekniknya :

1. Teknik Session Hijacking

Dengan session hijacking, hacker menempatkan system monitoring/spying terhadap pengetikan yang dilakukan pengolahan pada PC yang digunakan oleh pengguna untuk mengunjungi situs. Untuk mengatasi masalah ini pengguna sebaiknya menggunakan computer yang benar-benar terjamin dan tidak digunakan oleh sembarang orang, misalnya computer di rumah, kantor, dsb. Pada teknik ini hacker melakukan monitoring atau penangkapan terhadap paket data yang ditrasmisikan dari computer client ke web server pada jaringan internet. Untuk mengatasi masalah ini perlu dilakukan enkripsil/penyandian paket data pada computer client sebelum dikirimkan melalui media internet ke web server.

2. Teknik DNS Spooting

Pada teknik ini hacker berusaha membuat pengguna memasuki situs yang salah sehingga memberikan informasi rahasia kepada pihak yang tidak berhak. Untuk melakukan teknik ini hacker umumnya membuat situs yang mirip namanya dengan nama server eCommerce asli. Misalnya www.klikbca.com merupakan situs asli, maka hacker akan membuat situs bernama http://www.klik_bca.com , www.klikbca.org, www.klik-bca.com atau http://www.klikbca.co.id. Dengan demikian ketika pengguna membuka alamat yang salah, ia akan tetap menduga ia mengunjungi situs klik bca yang benar.

Untuk mengatasi masalah diatas dapat dipecahkan dengan melengkapi Digital Certificates pada situs asli. Dengan demikian, meskpin hacker dapat membuat nama yang sama namun tidak dapat melakukan pemalsuan digital certificate. Pengguna atau pengunjung situs dapat mengetahui bahwa situ itu asli atau tidak dengan melihat ada tidaknya certificate pada situs tersebut menggunakan browser mereka. Di samping itu web server eCommerce harus dilengkapi dengan firewall yang akan menyaring paket-paket data yang masuk sehingga terhindar dari serangan Denial Of Service.

3. Teknik Website Defacting

Pada teknik ini hacker melakukan serangan pada situs asli misalkan www.klikbca.com, kemudian mengganti isi halaman pada server tersebut dengan miliknya. Dengan demikian, pengunjung akan mengunjungi alamat dan server yang benar namun halaman yang dibuat hacker. Untuk mengatasi masalah diatas server eCommerce perlu dikonfigurasikan dengan baik agar tidak memiliki security hole dan harus dilengkapi firewall yang akan menyaring paket data yang dapat masuk ke situs tersebut.

PENGAMAN FILE DOKUMEN

Sebagian besar komputer yang terhubung jaringan di sekolah-sekolah berjenis PC. Ditilik dari namanya, PC berarti personal computer, yakni komputer yang dirancang untuk digunakan secara pribadi oleh masing-masing penggunannya. Syarat utama rancangan PC adalah adanya kenyamanan dari penggunannya. Karena itu user interface PC terus dikembangkan untuk memanjakan para penggunannya.

Pengamanan system PC termasuk data yang dikandungnya, terutama keamanan dari pencurian, diwujudkan dalam bentuk pengamanan fisik PC itu sendiri. Setiap PC diamankan para pemiliknya sebagaimana mereka mengamankan barang-barang pribadi seperti dompet yang berisi uang dan kartu kredit. Model pengaman fisik ini telah berlangsung bertahun-tahun sejak peluncuran pertama PC di tahun 80an.

Beredarnya virus komputer yang mengacaukan kerja program-program aplikasi dan isi data tidak banyak menggoyahkan watak personal dari PC yang mengutamakan kenyamanan penggunaan di atas pengamanan data di level system operasi. Pada awalnya, virus beredar melalui peredaran software aplikasi. Dengan memahami cara beredarnya, kita bisa mencegah masuknya virus dengan tidak melakukan instalasi software sembarangan ke PC kita.

Selain pengamanan secara umum, misalnya jaringan komputer PC. Pengaman file dokumen secara tersendiri misalnya melakukan pemberian password (security option) juga mutlak diketahui. Langkah pemberian security pada dokumen MS. Word, adalah sebagai berikut :

Selain langkah diatas juga dapat dilakukan dengan cara, buka menu Tool – Option – Tab Security.

Windows XP menyediakan berbagai cara untuk mengamankan system dan data yang terdapat di dalamnya. Pengamanan dilakukan dengan menggunakan password dan ekripsi atau pengacakan data. Pengamanan dengan password bisa ditemui ketika masuk ke Windows atau saat membuka dokumen tertentu. Bahkan pada Microsoft Office 2003 pemberian format pada dokumen dapat diberi password agar tidak seorang pun yang tidak berhak dapat mengubahnya.

Untuk pengamanan dengan bantuan flash disk, beberapa flash disk menyediakan fitur PC-lock yang memungkinkan penguncian PC dengan flash disk yang dimiliki. Fitur itu dapat dengan mudah dan terpenting, langkah-langkahnya sebagai berikut :